前言

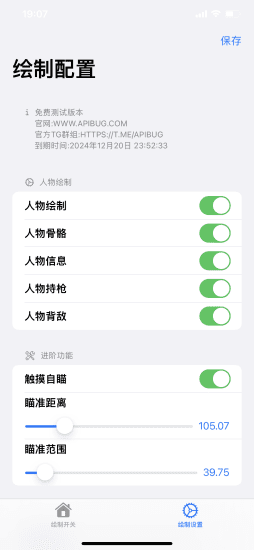

在 iOS 应用开发中,绕过越狱检测是一个常见的需求。本文将通过分析最新版本的 TroggStore 和 ChOma,介绍如何利用这两个工具实现越狱检测的绕过。

技术分析

问题背景

越狱检测是许多 iOS 应用的一种安全机制,通过检查设备是否越狱来防止应用被破解或篡改。常见的越狱检测方法包括检查 Cydia.app 文件是否存在、检查 /bin/bash 等越狱相关文件或命令是否存在等。

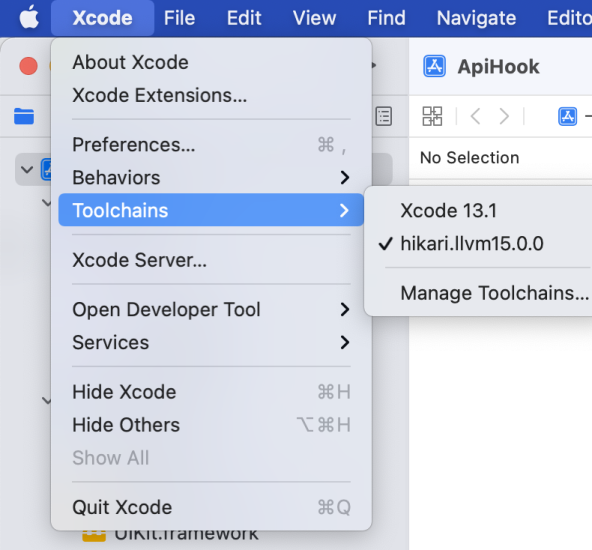

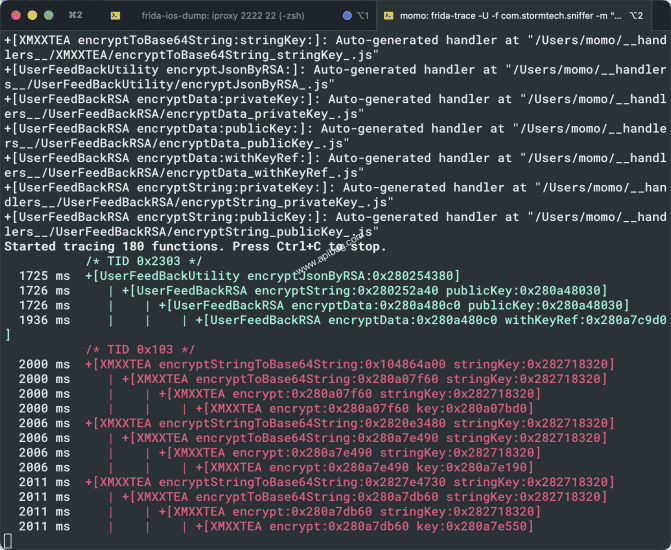

原理分析

TroggStore 是一个用于绕过越狱检测的工具,它通过修改应用的二进制文件,使其在越狱设备上运行时不会触发越狱检测机制。ChOma 是一个用于解析和操作 Mach-O 文件的库,它可以帮助我们修改应用的二进制文件,从而绕过越狱检测。

核心代码

我们需要使用 ChOma 库来修改 Mach-O 文件,从而绕过越狱检测。以下是 ChOma 库的核心代码:

// © Apibug.com - 修改 Mach-O 文件绕过越狱检测

%hook NSFileManager

- (BOOL)fileExistsAtPath:(NSString *)path {

// 拦截越狱文件路径检测

if ([path containsString:@"/Applications/Cydia.app"]) {

return NO; // 骗过检测

}

return %orig;

}

%end

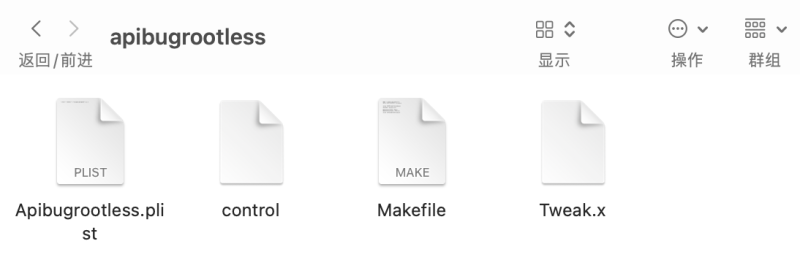

用法

- 将 ChOma 库添加到项目中。

- 使用 ChOma 库修改应用的 Mach-O 文件,使其在越狱设备上运行时不会触发越狱检测机制。

- 使用 TroggStore 工具进一步绕过检测机制。

实战代码

以下是一个完整的示例代码,展示了如何利用 TroggStore 和 ChOma 库绕过越狱检测:

踩坑提醒

- 权限问题:确保应用有足够的权限修改 Mach-O 文件。

- 兼容性问题:不同版本的 iOS 可能有不同的越狱检测机制,需要根据具体情况进行调整。

- 性能问题:修改 Mach-O 文件可能会对应用性能产生一定影响,需要进行优化。

版权声明

© Apibug.com 版权所有 | 转载请注明出处

请登录后查看评论内容